Все больше и больше производителей встраивают в свои продукты поддержку VPN с использованием протокола шифрования IPSec. Сегодня мы рассмотрим устройство ZyWALL компании ZyXEL, которое обладает подобными возможностями.

В линейке моделей ZyWALL присутствуют три модели: ZyWALL 10W, ZyWALL 30W и ZyWALL 70W. Первые две отличаются незначительно (числом одновременно работающих NAT-сессий, VPN-сессий, количеством правил в файрволе и числом записей в статической таблице маршрутов), другими словами, видимо, первые две модели отличаются только количеством набортной памяти. А вот модель ZyWALL 70W имеет коренные отличия от своих младших собратьев практически по всем параметрам — как по аппаратно/программной базе, так и по производительности. Более подробно отличия можно увидеть в сводной таблице:

| Функция / Название модели | ZyWALL 10W EE | ZyWALL 30W EE | ZyWALL 70W EE |

| Число пользователей | 5–20 | 20–50 | 50–100 |

| Производительность | |||

| Производительность межсетевого экрана, Мбит/с | 25 | 25 | 100 |

| Производительность VPN (3DES), Мбит/с | 15 | 15 | 50 |

| Аппаратная база | |||

| Порт WAN 10/100Base-T | 1 | 1 | 2 |

| Порт DMZ 10/100Base-T | 0 | 0 | 4 |

| Электропитание | 12VDC | 12VDC | 100–240V AC |

| Монтаж на стене | + | + | + |

| Установка в телекоммуникационную стойку | + | ||

| Гарантия соединения | |||

| QoS: организация фиксированных полос пропускания | + | + | + |

| Два WAN порта для резервирования WAN | + | ||

| Разделение нагрузки между WAN портами | + | ||

| Объединение WAN портов в группу | + | ||

| Максимальные значения некоторых параметров | |||

| Правила в списке контроля доступа | 50 | 100 | 400 |

| Сессии NAT | 1024 | 2048 | 4096 |

| Статические маршруты | 12 | 30 | 50 |

| Туннели VPN | 10 | 30 | 70 |

Табл.1 Сравнение модельного ряда ZyWALL

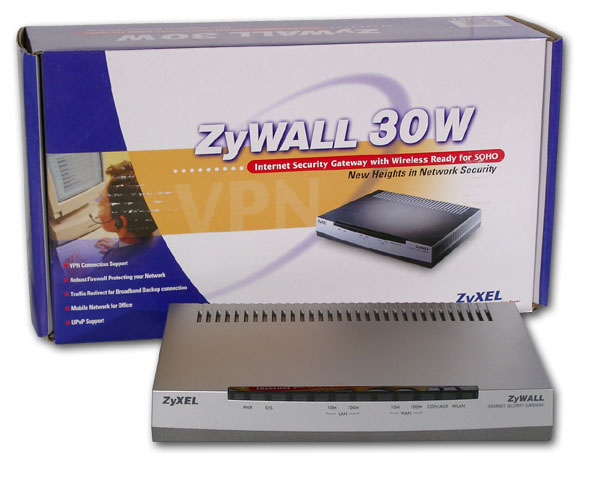

Ну а в нашей лаборатории оказались два устройства как раз из середины модельного ряда, поэтому в этой статье будет рассказано о ZyWALL 30W. Выводы по ней можно экстраполировать на модель ZyWALL 10W.

ZyWALL 30W позиционируется как аппаратный файрвол/маршрутизатор с возможностями VPN-сервера, а именно терминирования IPSec-туннелей. Заявленная производительность устройства в режиме VPN-сервера — 15 Мбит при использовании DES-шифрования.

Шифрованные VPN туннели позволяют объединять (защищая при этом от перехвата трафика) несколько локальных сетей, разнесенных территориально, через общий незащищенный от перехвата канал связи — Интернет. А также они позволяют мобильным пользователям входить в локальную сеть компании, физически находясь хоть на другом континенте.

В качестве файрвола устройство обладает неплохими возможностями, как по созданию правил, так и по логированию событий по этим правилам. Поддерживается фильтрация TCP, UDP, IPSEC TRANSPORT/TUNNEL (AH), IPSEC TUNNEL (ESP), MULTICAST (IGMP), PING (ICMP) и PPTP TUNNEL (GRE) трафика.

Кроме того, в устройство встроены механизмы, позволяющие автоматически определять и пресекать новый вид атак, приводящих к так называемому отказу в обслуживании, таких как Ping of Death, SYN Flood, LAND Attack, IP Spoofing и других подобных (так сказано на сайте компании ZyXEL).

Атаки типа Отказ в обслуживании (Denial of Service, DoS) преследуют целью не хищение информации, а блокирование устройства или сети таким образом, что пользователи перестают получать доступ к сетевым ресурсам, а сервера, размешенные в атакуемой сети, перестают быть видными извне.

Реально дело обстоит намного печальнее — от подобных атак практически невозможно защититься, можно лишь попытаться сгладить их последствия. К тому же целью подобных атак может быть не DoS какого-нибудь сервиса в локальной сети (например посредством SYN Flood), а элементарное исчерпание емкости входящего канала. Блокирование несанкционированных запросов на файрволе не избавляет от входящего трафика, так как он уже прошел по каналу. Плюс к этому, атаки могут осуществляться с фиктивных IP-адресов и в результате файрвол может автоматически заблокировать значительный диапазон подсетей — пользователям из LAN эти подсети станут недоступны, как скомпроментированные.

Тем не менее, подобные механизмы в большинстве случаев сослужат неплохую службу для защиты от любителей (коих большинство), поэтому в подобной технологии больше плюсов, чем минусов.

Маршрутизатор также обладает полноценным NAT с поддержкой создания новых соединений, инициированных извне (из WAN) на основе Stateful Inspection. Подобный механизм позволяет работать сервисам, требующим открытия дополнительного канала от сервера к клиенту, к примеру Microsoft Netmeeting, ICQ file transfer, etc.

Stateful Inspection — современная технология проверки пакетов с учетом состояния протокола. При этом пакет перехватывается на сетевом уровне, после чего его проверкой занимается виртуальная машина. Она извлекает информацию о контексте, необходимую для принятия решения, со всех уровней и сохраняет эту информацию в динамических таблицах для проверки последующих пакетов. Когда клиент запрашивает сервер, находящийся за пределами внутренней сети, об открытии обратного соединения, NAT-роутер извлекает номер порта из этого запроса. В списке запоминаются адреса клиента и сервера, номера портов. При фиксировании попытки установить соединение со стороны внешней сети, NAT-роутер просматривает список и проверяет, действительно ли данное соединение является ответом на допустимый запрос клиента. Список соединений поддерживается динамически, так что открыты только необходимые порты. Как только сессия закрывается, порты блокируются, обеспечивая высокий уровень защищенности.

Кроме всего вышеперечисленного, ZyWALL 30W позволяет создавать классы QoS (качества обслуживания), т.е. основной канал делится на подканалы и, в зависимости от описанных администратором правил, можно обеспечивать выделенным пользователям гарантированные полосы на определенные приложения, или ограничить трафик для определенных сервисов (например, не допустить забитие всего интернет-канала трафиком от FTP-сервера).

К сожалению, иерархия клаcсов отсутствует — возможно лишь задание скорости корневого класса (основной канал) и классов-листьев, как и показано на рисунке. Наследование полосы от неиспользуемых в данный момент классов, не предусмотрено. Ширина полосы пропускания может быть разная в каждом классе.

В ZyWALL 30W неплохо реализована система регистрации событий. Логируется практически все. Логи можно сразу (или периодически) сохранять на внешнем syslog сервере, хранить локально или отсылать по e-mail.

А еще при наличии беспроводного адаптера (стандарта 802.11b) устройство можно превратить в точку доступа, вот только отдельный файрвол на беспроводной сегмент не предусмотрен — он общий с проводным LAN сегментом.

Ах, да — в маршрутизаторе присутствует консольный порт, который предназначен не только для управления устройством, а еще и для внешнего модема, посредством чего можно организовать резервирование линии (при падении основного интернет-канала устройство автоматически переключится на модемный).

Ну и наконец, интерфейсы управления устройством. Компания предусмотрела практически все, оцените:

- Telnet через консольный порт;

- Telnet через tcp/ip;

- WEB интерфейс через http;

- WEB интерфейс через https (!);

- SNMP;

- SSH (!) с командной строкой или интерфейсами через меню (впрочем, как и в telnet);

Теперь перейдем к физическому рассмотрению ZyWALL 30W, а все его основные функции будут рассмотрены в разделе конфигурация, где я пройдусь по всем пунктам меню устройства.

Маршрутизатор собран в пластиковом корпусе цвета «металлик». На его передней части расположена индикаторная панель с 8 светодиодами: индикаторы PWR и SYS сообщают о наличии питания и состоянии исправности устройства; 4 индикатора LAN, WLAN 10/100 — о скорости портов и передаче данных в них; двуцветный индикатор CON/AUX — о подключенном модеме или консольном управлении устройством. С удивлением обнаруживается отсутствие индикатора беспроводного сегмента.

Основание устройства сделано из более темной пластмассы и обладает как резиновыми ножками для горизонтальной установки, так и отверстиями для крепления маршрутизатора на стену.

Все коннекторы и интерфейсы размещены на задней панели ZyWALL 30W. Слева направо — винт заземления, гнездо питания, Ethernet 10/100 Mbit LAN порт, кнопка сброса настроек устройство в заводское состояние, Ethernet 10/100 Mbit WAN порт, переключатель консольного порта в режимы консоль управления/модем, PCMCIA порт для подключения беспроводного адаптера (закрытый резиновой заглушкой).

В комплект поставки кроме самого ZyWALL 30W и блока питания к нему, входят

- два полутораметровых пачкорда разных цветов (красный и белый);

- null-модемный кабель (на стороне подключения к компьютеру находятся два запараллеленных разъема — 9ти и 25ти пиновый);

- мама-папа переходник на com-порт;

- компакт-диск с большим количеством документации по устройству (на английском языке);

С большим удивлением я обнаружил полное отсутствие печатной документации в комплекте — понятно, что на компакт диск влезет больше информации, но нельзя же совсем отказываться от бумажных носителей.

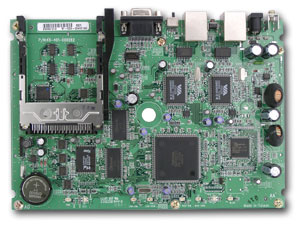

Вид изнутри

Ядром устройства является TMPR3927F — 32-битный RISC микропроцессор компании Toshiba. Микропроцессор, названный в дальнейшем TX3927, является стандартным 32битным микроконтроллером семейства TX39. В качестве процессорного ядра в TX3927 используется TX39/H2, который, в свою очередь, является процессором RISC архитектуры, базирующийся на разработке R3000A от MIPS Technologies, Inc.

Основные характеристики микроконтроллера:

- Ядро — TX39/H2 процессор, базирующийся на архитектуре R3000A, включает в себя 8 КБ кеш инструкций и 4 КБ кеш данных;

- SDRAM контроллер — поддержка 8ми-канальной SDRAM, Flash (DIMM), SGRAM или SMROM;

- ROM контроллер — поддержка 8ми-канальной ROM, Page Mode ROM, Mask ROM, EPROM, E2PROM, SRAM, Flash Memory и I/O devices;

- PCI контроллер — полная совместимость с PCI 2.1, 32bit/33Mhz PCI;

- Контроллер прямого доступа к памяти (DMAC);

- Последовательные I/O порты — двухканальные с поддержкой модемного контроля потока;

- Параллельные I/O порты — с поддержкой двунаправленного потока;

За шифрование трафика (IPSec) отвечает отдельный процессор — Cryptocore 1140, производства компании SafeNet. Cryptocore 1140 является законченным решением в области безопасных коммуникаций,  процессор позволяет разгрузить центральный процессор маршрутизатора от неродных для него операций (таких, как шифрование данных открытым ключом или проверка/создание цифровой подписи).

процессор позволяет разгрузить центральный процессор маршрутизатора от неродных для него операций (таких, как шифрование данных открытым ключом или проверка/создание цифровой подписи).

В процессор встроено достаточно алгоритмов для реализации всех операций протокола IPSec. Процессор выполняет DES и 3DES шифрование, SHA-1, хеширование MD5, Header and Trailer processing, генерацию случайных чисел и вычисление открытых ключей — обмен ключами по RSA, DSA и Diffie-Hellman. Поддержка как полного шифрования пакета, так и лишь аутентификации содержимого, а так же функций, требуемых алгоритмом IKE. Производительность CryptCore 1140 более чем в 10 раз превышает производительность стандартного 32-битного RISC-микропроцессора с частотой 233 МГц. Компания заявляет, что производительность данного процессора равна 120 Мбит/сек на IPSec трафике (алгоритмы 3DES, SHA-1) при 1500-байтовых пакетах.

В качестве контроллеров Ethernet-портов в маршрутизаторе выступают микросхемы VIA Rhine III VT6105M компании VIA. VT6105M являются стандартными 10/100 Mbit Fast Ethernet контроллерами и обладают большим количеством функций, одна из которых — авто-определение типа кабеля.

Общий объем оперативной памяти на ZyWALL 30W — 16 МБ, который обеспечивают две микросхемы Winbond W986432 с максимальной частотой работы 143 МГц. В качестве flash-памяти используется микросхема Intel E28F320 объемом 4 Мб. Столь малый объем Flash-памяти косвенно говорит о хорошей оптимизации внутренней ОС устройства, ведь в такой малый объем довольно сложно вместить такое большое количество фунций.

Спецификации ZyWALL 30W

- основные:

- Процессор — Toshiba TMPR3927F (TX39297)

- 16 МБ SDRAM ОЗУ,

4 МБ Flash с возможностью локального обновления прошивки; - 1 LAN и 1 WAN интерфейс с автоматическим определением прямого и кросс подключений,

возможность создания до 2-х IP-alias-ов на LAN интерфейсе; - технология доступа в Интернет — full-NAT (с возможностью перенаправления внутрь инициированных извне соединений на основе Stateful Inspection), а так же возможностью перенаправления портов внутрь LAN и DMZ хоста;

- PCMCIA интерфейс с возможностью подключения беспроводного адаптера (802.11b) и работы в качестве точки доступа;

поддержка 64/128 WEP и 802.1x аутентификация посредством внешнего Radius сервера; - автоматический пропуск VPN клиентских протоколов (pass-through) отсутствует;

- операционная система — ZyNOS, собственная разработка ZyXEL;

- встроенный DHCP сервер с возможностью привязки IP адресов к MAC (не более 8);

- возможность шейпинга трафика (QoS) основываясь на правилах файрвола;

- безопасность:

- VPN сервер: возможность создания (терминирования) до 30 IPSec туннелей;

- встроенный многофункциональный файрвол без возможности привязки правил ко времени суток;

- встроенный модуль защиты от атак с возможностью автоблокировки нарушителей (на определенный период или бесконечно);

- практически полное логирование всех событий с поддержкой внешнего syslog сервера или периодической отсылкой событий по e-mail;

- управление через HTTP/S, Telnet, Console, SSHv1, SNMP интерфейсы;

- AUTH-сервер — посредством внешнего RADIUS-сервера или встроенный (до 32 пользователей);

- Wireless — возможность скрытия ESSID;

- остальное:

- SNMP статистика;

- возможность бекапа (сохранения) и загрузки конфигурации (TFTP/FTP);

- возможность обновлять прошивку устройства;

- поддержка фильтрации контента — Java/ActiveX/Cookie/Proxy или URL — WEB трафика (с использованием внешней базы данных), а так же возможностью добавления своих правил;

- возможность подключение модема к последовательному порту и организации запасного канала связи (при падении основного канала);

- программируемая таблица статического роутинга;

- поддержка RIP v1,2;

- Внутренний таймер с возможностью синхронизации через Internet (используется для логирования);

- Поддержка Dynamic DNS;

- поддержка UPnP;

- размеры — 230 мм X 161 мм X 36 мм;

- вес — 525 г;

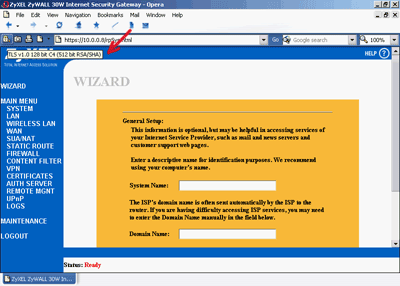

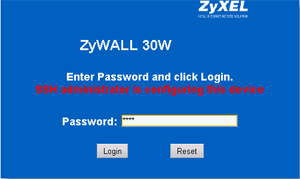

Конфигурирование ZyWALL 30W

Как было сказано выше, существует большой выбор интерфейсов для конфигурирования устройства, WEB интерфейсы (http и https) имеют графическое оформление:

Иерархические системы меню хорошо сгруппированы и просты в настройке. К тому же, в любом меню присутствует опция помощи (вопросительный знак справа вверху), поэтому всегда можно узнать, что же означает каждый пункт настроек.

HTTPS интерфейс от предыдущего отличается только наличием шифрования между клиентом и WEB-интерфейсом устройства. Это большой плюс, так шифрованная сессия защищает трафик (манипуляцию с настройками ZyWALL) от перехвата. Можно пройтись по каждому пункту меню (чем мы и займемся чуть ниже), настроив все что угодно под свои нужды или воспользоваться визардом настроек. Последний позволяет быстро сконфигурировать основные функции устройства даже человеку, не сильно знакомому с подобным процессом. Причем визард исключает ситуацию, когда возможен пропуск какого-то важного пункта при ручной настройке ZyWALL.

Кстати, ситуация одновременной настройки (и последующего конфликта) устройства с разных компьютеров исключена. Как говорится, кто первый — того и тапки. Т.е. пока один администратор не завершит сеанс, других не пустят. Также хочу отметить полезную функцию «времени валидности» сессии (может задаваться в настройках), через некоторое время неактивности (5 минут, по умолчанию) сеанс доступа к интерфейсу конфигурации устройства закрывается и придется авторизироваться заново.

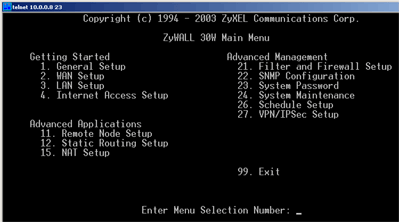

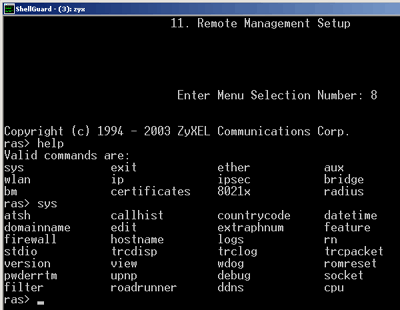

Консольный доступ (через COM-порт, telnet или SSHv1) имеет два интерфейса — иерархическую систему меню и командную строку.

Причем оба режима отлично документированы (на компакт диске лежат два файла в формате PDF по каждому из этих режимов). Отмечу, что консольные интерфейсы имеют гораздо больше функций, чем WEB-интерфейс. К примеру, в консольном режиме можно посмотреть статистику процессора, пропинговать удаленный хост, посмотреть статистику звонков модема и другие. Я не нашел этих и некоторых других функций в WEB интерфейсе, они доступны только через консоль. Правда, нельзя сказать, что они будут использоваться большим количеством людей. Но некоторым эти функции покажутся полезными.

Теперь вернемся к WEB интерфейсу и пройдемся по основным пунктам меню.

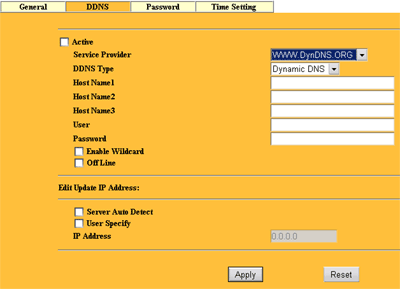

В закладке System ничего необычного, в следующей — DDNS — возможна настройка сервера динамического DNS (в данном случае возможно лишь использование службы DynDNS.org). Напомню, что динамический DNS позволяет работать в Интернет по фиксированному доменному имени даже пользователям, не имеющих статического IP адреса. При выходе в сеть система сообщает DynDNS свой новый динамический IP адрес и служба DynDNS обновляет привязку IP адреса к домену пользователя.

В закладке Time Settings возможна ручная установка времени (включая временную зону и (!) учет перехода на зимнее время) или синхронизация времени с серверами точного времени в Интернет.

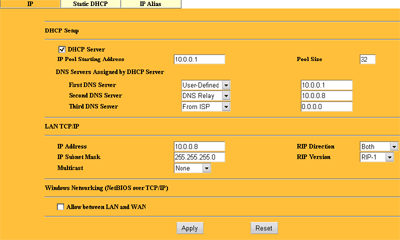

В раздел LAN возможна настройка IP-адресации на этом интерфейсе, включение DHCP сервера и протокола динамической маршрутизации RIP.

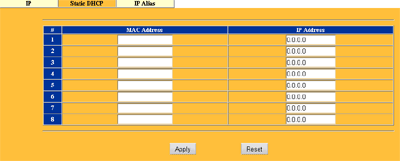

Тут же настраивается привязка MAC адресов к IP для DHCP сервера. Странно, что количество привязок ограничено всего лишь восьмью.

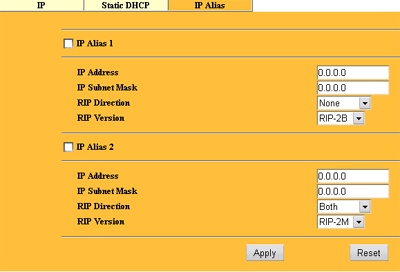

А в закладке IP Alias настраивается 2 дополнительных адреса (IP Aliases) для интерфейса локальной сети. Это позволит на одном физическом LAN интерфейсе иметь три логических IP адреса, правда все три будут обладать одним и тем же MAC адресом.

Разделе Wireless LAN, как нетрудно догадаться, посвящен настройке беспроводного интерфейса. Здесь присутствуют стандартные опции по настройке беспроводной сети, и ...

… фильтрации MAC адресов беспроводных клиентов (до 12 записей).

А закладка 802.1X отвечает за конфигурацию работы протокола аутентификации 802.1x.

Настройка серверов аутентификации вынесена в отдельный раздел — AUTH SERVER. Аутентификация пользователей может проходить как на локальной (размещенном на ZyWALL) базе пользователей (до 32 записей), так и посредством внешнего Radius сервера.

Следующий раздел — WAN — позволяет настроить WAN интерфейс, а так же запасные каналы в Интернет. Как не странно, если не указывать default gateway на WAN интерфейсе, то устройство не будет видеть ни одного хоста, находящихся в той же подсети, что и IP адрес WAN интерфейса.

В закладке Route описываются приоритеты интерфейсов (маршрутов) трафика для WAN интерфейса, редиректа трафика на другой хост и Dial-интерфейса (модема).

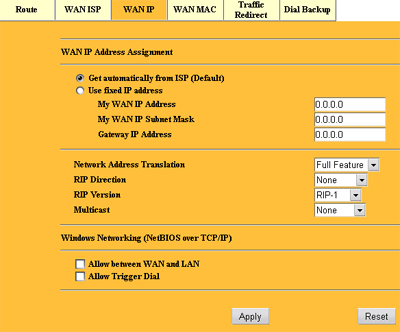

В следующей закладке настраивается параметры канала к провайдеру (Ethernet, PPPoE, PPTP).

А далее производится настройка IP-адресации WAN интерфейса, управление протоколами динамической маршрутизации и других специфических протоколов.

Сменить MAC адрес WAN интерфейса можно на следующей закладке. Правда в WEB интерфейсе нельзя выставить произвольный MAC, возможно лишь склонировать MAC адрес машины, с которой и происходит в данный момент управление ZyWALL-ом.

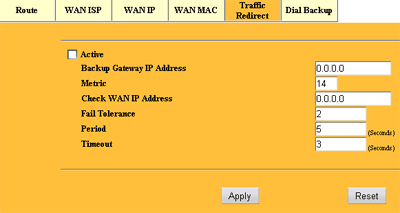

Закладка Traffic Redirect позволяет указать шлюз, куда будет развернут весь трафик при падении основного канала в Интернет через WAN интерфейс. Тут же настраиваются специфические параметры, позволяющие мониторить WAN интерфейс и определять факт падения канала.

На закладке Dial Backup так же настраивается параметры запасного канала, но в качестве последнего выступает модем (подключенный к com-порту). Тут указываются все специфические для модемного Интернет настройки, в том числе максимальное время работы модема в день, период суток, когда можно использовать этот запасной канал.

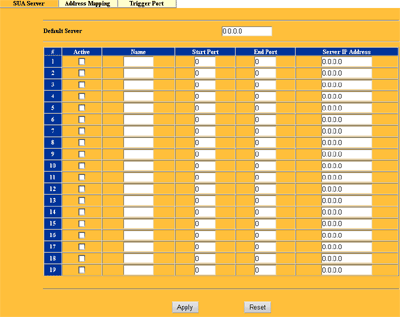

Следующий раздел — SUA/NAT — посвящен настройкам NAT механизмов. В первой закладке настраивается редирект групп или отдельных портов внутрь локальной сети.

Закладка Adress Mapping позволяет ассоциировать внутренние адреса (как группы, так и отдельные хосты) с выделенными провайдером внешними адресами (группы и отдельные IP) в любых комбинациях.

А Trigger Port позволяет настроить работу специфических протоколов, которым требуются фиксированные номера портов, по которым они инициируют обратную передачу данных. Примером такого протокола является Real Audio.

Раздел Static Route позволяет манипулировать со статической таблицей маршрутов. Возможно указание до 12 маршрутов, в каждом из можно указать метрику, а так же скрыть этот маршрут, т.е. не светить его в RIP записях.

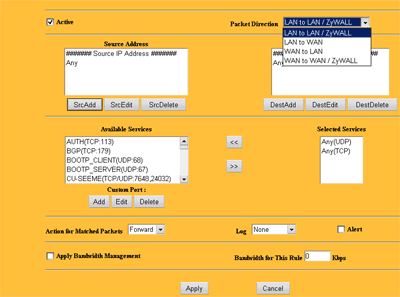

Раздел Firewall посвящен настройкам межсетевого экрана и QoS. Он позволяет создавать достаточно гибкие правила, а так же логировать события в соответствии с этими правилами.

Каждое правило определяется для пакетов, идущих в определенном направлении сквозь ZyWALL:

- LAN to LAN — из LAN интерфейса в LAN интерфейс;

- LAN to WAN — из LAN интерфейса в WAN интерфейс;

- WAN to LAN — из WAN интерфейса в LAN интерфейс;

- WAN to WAN — из WAN интерфейса в WAN интерфейс;

В закладке Attack Alert настраиваются коэффициенты срабатывания детектора атак, по которым срабатывает правило блокировки атакующего хоста. Блокировка может быть как постоянной, так и временной.

Раздел Content Filtering позволяет настроить фильтрацию web-контента, а так же активировать блокировку таких web-компонентов, как Cookies, Java, ActiveX, Web Proxy. Причем этом может быть как постоянная блокировка, так и активная лишь в определенный период времени. Тут же настраивается список компьютеров к которым применять вышеописанные правила (или исключить их из правил блокировки).

В следующей закладке настраивается, какие именно категории сайтов блокировать. Рейтинг сайтов берется из внешней базы данных (компания Cerberian), пользование которой бесплатно первый месяц, а дальше придется платить. По результатам исследования компании ZyXEL 80% Российский сайтов в этой базе данных рейтингованы. Полагаю, это верно в первую очередь для крупных сайтов и никоим образом не касается небольших сайтов, расположенных на бесплатных хостингах. Тем не менее, данную функцию (совместно с добавленными вручную URL-ами) вполне можно использовать.

Ситуацию немного сглаживает закладке Customization, где можно добавить собственные фильтры, как по URL, так и по содержимому WEB-сайтов, но все сайты все равно описать невозможно.

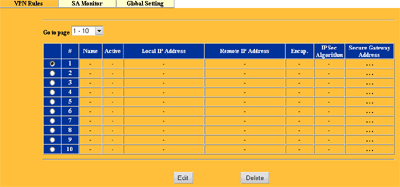

Раздел VPN полностью посвящен созданию и настройки VPN туннелей на основе IPSec. Дабы не повторяться дважды, их настройка рассмотрена ниже, в части Тестирование IPSec.

Следующий раздел — Certificates. Он служит для управления сертификатами, как локальными, так и с внешних источников. Сертификаты необходимы для работы протоколов шифрования, используемых на ZyWALL, т.е. для HTTPS, SSH, IPSec.

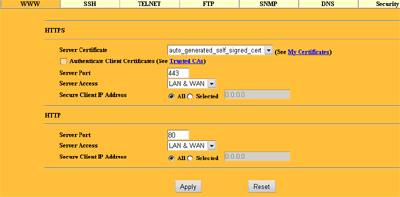

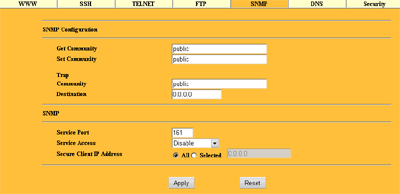

В Remote MGNT можно настроить, какие именно типы удаленного управления разрешить. Для каждого сервиса можно указать свой порт, привязать его к LAN и/или WAN интерфейсам, и даже к конкретному IP адресу (последнее означает, что только с этого IP можно будет управлять устройством).При настройке HTTPS или SSH доступа, требуется указать еще и сертификат, используемый при шифровании трафика.

В этом же разделе производится настройка SNMP (пароли, привязка к портам и интерфейсам) и DNS (привязка к интерфейсам) сервисов.

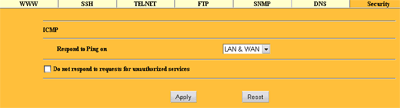

В последней закладке этого раздела — Security — можно выборочно запретить ответы на ICMP Echo Request, а так же отключить ICMP ответы для закрытых и неиспользуемых портов.

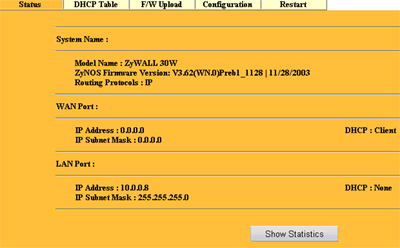

И последний раздел — Maintenanse. Здесь можно увидеть краткую информацию об IP адресах на интерфейсах, версию прошивки, а так же сохранить или загрузить конфигурацию и обновить прошивку.

[ Далее: результаты тестирования и выводы ]